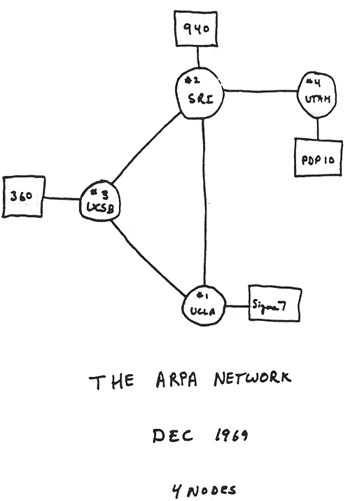

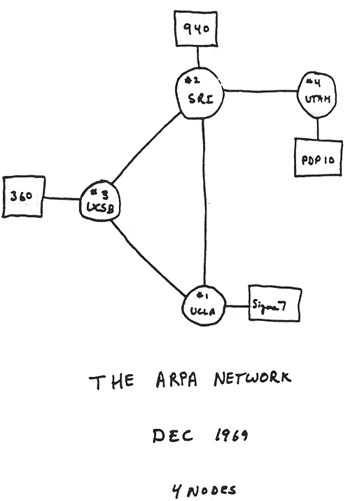

بسیاری نقطه تولد اینترنت را در لحظه اتصال چند کامپیوتر توسط شبکه آزمایشی ARPANET میدانند. در حقیقت نخستین مبادله "پاکت های داده " (1) تحت پروتکلی موسوم به "1822" (2) به اتصال کامپیوترهای شبکه ARPA به یکدیگر انجامید. ساعت 22:30 دقیقه 29 اکتبر 1969 دو حرف L و O از طریق نخستین اتصال ARPANET میان دانشگاه کالیفرنیا – لس آنجلس UCLA و موسسه تحقیقاتی استنفورد مبادله شدند:

"Do you see the L?"

"Yes, we see the L," came the response.

We typed the O, and we asked, "Do you see the O."?

"Yes, we see the O."

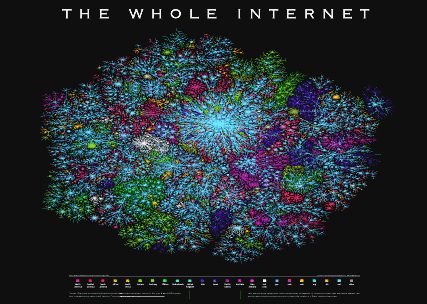

ابعاد اینترنت

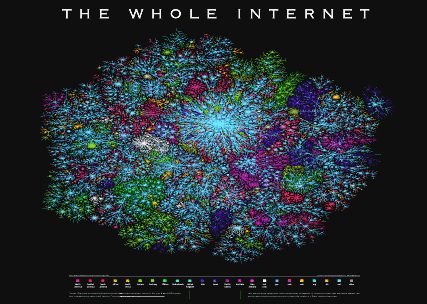

رشد انفجاری اینترنت و وب جهانی در ربع قرن گذشته، و افزایش حیرتانگیز نفوذ و تاثیرش در همه جنبه های زندگی٬ رویکردی بیسابقه در تاریخ تمدن بشری است. برای ارائه تصویری متناسب از ابعاد اینترنت میتوان از مقایسههای آماری نظیر موارد ذیل استفاده کرد:

- دو میلیارد نفر به شبکه اینترنت دسترسی دارند. تا سال 2020 این تعداد دو برابر خواهد شد.

- 2 ماه آپلود ویدئو بر روی یوتیوب برابر است با مجموع تولید 24 ساعته غیرتکراری شبکههایی نظیر ABC، NBC و CBS در طول ۶۸ سال.

- جذب 50 میلیون مخاطب برای اینترنت 5 سال طول کشید، این عدد برای تلویزیون 13 سال و برای رادیو 38 سال بوده.

- روزانه 210 بیلیون ایمیل ارسال میشود. 80% این تعداد هرزنامه یا Spam است.

- سه میلیون عکس روزانه روی سایت Flickr آپلود میشود.

- روزانه دو میلیارد ویدئو روی یوتیوب مشاهده میشود، محبوبترین ویدئوها به ترتیب: جاستین بیبر، لیدی گاکا و «چارلی انگشت منو گاز گرفت.»

- روزانه 50 میلیون توییت فرستاده میشود. توییتر حالا بیش از ۲۵۰ میلیون کاربر دارد.

- از 48 آگهی مرتبط با پول درآوردن در خانه، 47 آگهی کلاهبرداریاند.

- از هر 8 شهروند کشورهای پیشرفته یک نفر علایم اعتیاد به اینترنت را نشان میدهد. اعتیاد به اینترنت یعنی مجموعه رفتارهایی که نشان میدهد کاربر توان کنترل و مدیریت زمان را در برابر اینترنت و تجهیزات آنلاینشونده از دست میدهد.

- در سال 2006 یاهو برای خرید فیس بوک، یک میلیارد دلار پیشنهاد کرد. ارزش این شبکه اجتماعی جهانگیر اکنون بیش از 11 بیلیون دلار تخمین زده می شود.

- فیسبوک بیش از ۸۰۰ میلیون کاربر دارد. بر اساس ارزیابیها تعداد کاربران آن در ماه اوت ۲۰۱۲ از مرز یک میلیارد نفر خواهد گذشت. هر کاربر فیسبوک به طور متوسط 130 دوست دارد.

- درآمد فیسبوک از 150 میلیون دلار در سال 2007 به یک میلیارد دلار در سال 2010 رسیده است.

- هر کاربر فیسبوک به طور متوسط 23 دقیقه از وقت روزانهاش را در فیسبوک میگذراند.

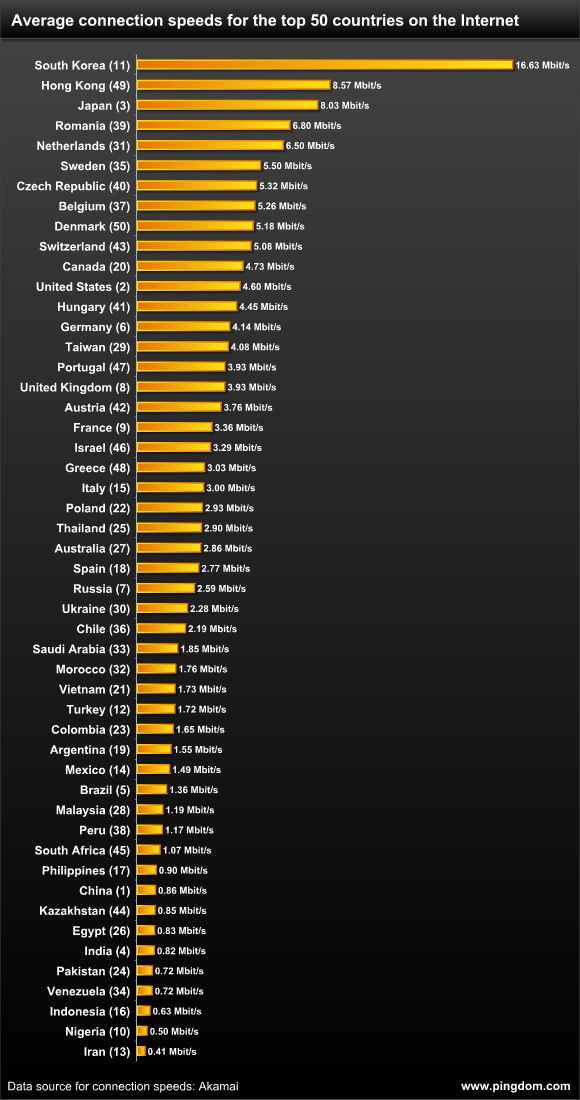

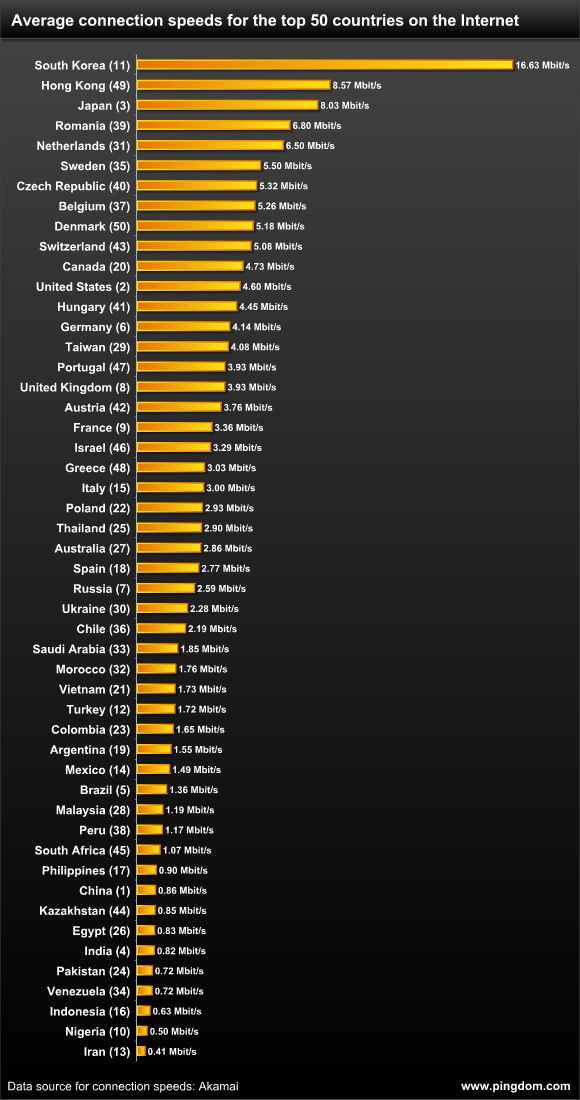

- بسیاری از صاحبظران میزان سرعت متوسط اینترنت در هر کشور را در نسبت مستقیم با ظرفیت آن کشور برای رشد اقتصادی و علمی ارزیابی می کنند، نمودار صفحه بعد وضعیت اسفبار اینترنت در ایران را به نمایش میگذارد.

تهدیدهای دیجیتالی ظاهر میشوند

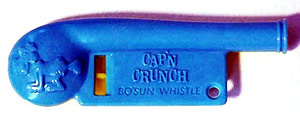

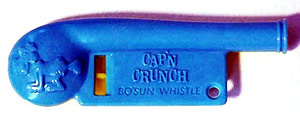

در فاصله زمانی کوتاهی پس از تولد و رواج شبکههای کامپیوتری با قابلیت برقراری ارتباطات از راه دور، تهدیدهای دیجیتالی نیز ظاهر شدند. یکی از نخستین مثالهای تهدید تکنولوژیک سوء استفاده یک تکنسین الکترونیک از خطوط تلفن راه دور، با استفاده از سوت اسباب بازی در قوطی های سرل Cap'n Crunch بود. او سوت را به شکلی دستکاری کرد که میتوانست با نواختن در فرکانس 2600 هرتز، وارد سیستم ارتباط راه دور شرکت مخابراتی AT&T شود. (3)

در فاصله زمانی کوتاهی پس از تولد و رواج شبکههای کامپیوتری با قابلیت برقراری ارتباطات از راه دور، تهدیدهای دیجیتالی نیز ظاهر شدند. یکی از نخستین مثالهای تهدید تکنولوژیک سوء استفاده یک تکنسین الکترونیک از خطوط تلفن راه دور، با استفاده از سوت اسباب بازی در قوطی های سرل Cap'n Crunch بود. او سوت را به شکلی دستکاری کرد که میتوانست با نواختن در فرکانس 2600 هرتز، وارد سیستم ارتباط راه دور شرکت مخابراتی AT&T شود. (3)

از آن تاریخ دهها هزار تهدید خرد و کلان اینترنتی امنیت دادههای دیجیتال را تهدید کردهاند.

|

ماجرای Kevin Mitnick میتواند به روشنی برای ارائه تصویری قابل فهم از یک "هکر" (نفوذگر به شبکههای کامپیوتری) در سالهای آغازین انقلاب دیجیتال مورد استفاده قرار گیرد:

1 – کوین در سن 12 سالگی با استفاده از روشهای "مهندسی اجتماعی" و با فریب یک راننده اتوبوس٬ از او محل تهیه دستگاههای سوراخ کن بلیط در اتوبوسهای لسآنجلس را یاد گرفت و پس از آن دیگر بلیط نخرید.

او در نوجوانی آموخت: بهترین راه برای به دست آوردن پسورد، شماره کاربری و ... نه تواناییهای خارقالعاده فنی٬ بلکه "مهندسی اجتماعی" و "فریب انسانها" است.

2 – در 16 سالگی باز با روشهای "مهندسی اجتماعی" شماره تلفن دسترسی به سیستم کامپیوتری شرکت DEC را به دست آورده و نرمافزار تولیدی این شرکت را برای خود کپی کرد.

3 - کوین میتنیک بعدها Motorola, NEC, Nokia, Sun Microsystems ,Fujitsu Siemens , IBM را هم هک کرد. (4) |

|

مورد دوم برای تجسم ابعاد عظیم عملیات سایبری داستان Gary McKinnon است؛ فردی که تصور میکرد دولت آمریکا و نهادهای نظامی- اطلاعاتی این کشور "شواهد وجود بشقابپرندهها" را مخفی کردهاند.

او 97 سایت بسیار حساس نظامی ایالات متحده آمریکا و همچنین سایت ناسا را در طی مدتی 13 ماهه از فوریه 2001 تا مارچ 2002 تحت شناسه "Solo" هک کرد.

از جمله این سایتها میتوان به سایت نیروی هوایی ایالات متحده، وزارت دفاع (پنتاگون)، نیروی دریایی و ناسا (سازمان تحقیقات فضایی ایالات متحده آمریکا) اشاره کرد.

دعوای حقوقی بر سر انتقال گری مککینون اسکاتلندی به ایالات متحده و محاکمه او سالهاست که ادامه دارد. |

طبقهبندی تهدیدهای دیجیتالی برای دانشجویان

تهدیدهای دیجیتال را میتوان به اشکال مختلفی طبقهبندی کرد:

انواع مختلف تهدیدها حسب جنس تهدید:

| نوع تهدید | انگیزه تهدید | هدف تهدید | نحوه تخریب |

| جنگ سایبری | نبرد با رقیب سیاسی یا امنیتی | تاسیسات زیربنایی نیروگاههای برق مراکز نظامی |

تخریب و اخلال در تاسیسات و زیرساختهای حیاتی |

| جاسوسی سایبری | کسب اطلاعات نظامی، صنعتی، تجاری | دولتها، ارتشها، بنگاههای اقتصادی، علمی و یا احزاب سیاسی | سرقت اطلاعات |

| تروریسم سایبری | تهدید شهروندان، دشمنان و یا جذب نیرو برای اهداف تروریستی | شهروندان، جوانان یا نوجوانان | استخدام افراد تازه کار به منظور آموزش ترور |

| جرم سایبری | اقتصادی، مالی، سودجویی | شهروندان، بنگاههای اقتصادی | سرقت اطلاعات بانکی، کارتهای اعتباری و ... |

| تخریب | دشمنی شخصی | شهروندان | حمله، تخریب شخصیت |

| هکتیویسم | اهداف ایدئولوژیک و سیاسی٬ کنشگری اجتماعی با تسلط به تکنولوژیهای دیجیتال | بنگاههای اقتصادی، دولتها، احزاب سیاسی یا گروههای اجتماعی و مدنی | حمله، از کارانداختن سایتهای اینترنتی٬ نفوذ با هدف بهدستآوردن اطلاعات محرمانه |

برای توضیح موارد فوق میتوان از مثالهایی شبیه موارد زیر استفاده کرد : (مطالعه بیشتر فهرست منابع 5)

| نوع تهدید | مثال |

| جنگ سایبری | ویروس استاکس نت (بمباران الکترونیک تاسیسات هستهای ایران)، حمله هکرهای مورد حمایت دولت روسیه به استونی |

| جاسوسی سایبری | شبکه ارواح یا گوست نت، جعل گواهینامههای امنیتی توسط ایران |

| تروریسم سایبری | فعالیتهای سایبری شبکه القاعده، جندالله، حزبالله و حماس |

| جرم سایبری | کلاهبرداری اینترنتی، حقههای موسوم به بانکهای سوئیس٬ لاتاریهای جعلی و ... |

| تخریب | cyber bullying ، حملات شخصی علیه نوجوانان در مدارس و کالجها |

| هکتیویسم | حملات گروه «انانیمس»٬ حمله معترضان ایرانی به فارسنیوز و رجانیوز در سال 1388 |

تقسیم بندی تهدید بر اساس انتخاب قربانی:

- قربانی ناشناس و تصادفی

در این نوع حملات قربانی اتفاقی به دام هکرها میافتد. اساسا برای حملهکننده یا نفوذگر اهمیتی ندارد که قربانی چه مشخصاتی دارد، کجای دنیا سکونت دارد و غیره. او تنها به دنبال نشر هرچه گستردهتر برنامه آلوده خود است.

مثلا فردی یک "کرم" کامپیوتری را تولید و در شبکه رها میکند. یک برنامه آلوده به یک بازی رایگان کامپیوتری الصاق میشود. یک ویروس برای تلفنهای هوشمند آندروید ارسال میشود. قربانیان از پیش انتخاب نشدهاند. حتی در موارد بسیاری٬ هکرها ممکن است تولیدکننده کد مخرب نباشند٬ و فقط از طریق اسکنرهای قدرتمند آسیبپذیریهای امنیتی٬ محدوده گستردهای از IPها را بررسی و سیستمهای آلوده و آسیبپذیر را شناسایی کنند و هدف حملات سایبری قرار دهند.

|

- قربانی انتخابشده و هدفمند

در این نوع حملات٬ قربانی کاملا انتخاب شده است، حمله بهصورت هدفمند صورت میپذیرد، حملهکنندگان میتوانند با هدف تخریب روحیه و یا تخریب سیستمهای سخت افزاری و نرمافزاری قربانی، سرقت اطلاعات او و یا کنترل و مشاهده فعالیتهای قربانی، دست به این گونه حملات بزنند.

|

تقسیمبندی تهدیدهای دیجیتال بر اساس مقصد حمله:

دنیای دیجیتال می تواند در سه سطح مورد حمله قرار گیرد:

1 - سطح نخست زیرساختها و خطوط ارتباطی و ماهوارههایی که شهرها، کشورها و قارهها را به یکدیگر متصل میکنند.

- ساعت دو بامداد روز هشتم آپریل 2009 فردی کابل فیبرنوری شرکتAT&T در نزدیکی سن خوزه و منطقه تکنولوژیک «سیلیکونولی» را که در عمق زمین قرار داشت قطع کرد. این عمل منجر به از کار افتادن تلفن، تلفنهای همراه و اینترنت بسیاری شرکتهای فعال در منطقه شد. شرکت AT&T برای معرفی مسبب این تخریب ۲۵۰ هزار دلار جایزه تعیین کرد.

- در آپریل 2011 یک مادربزرگ 75 ساله اهل گرجستان، یک کابل ناشناس را در نزدیکی باغ شخصیاش با اره قطع کرد. این عمل موجب قطع کل اینترنت کشور ارمنستان شد.

- در 25 دسامبر 2011 کابل فیبرنوری زیردریایی زیر کانال سوئز در مصر٬ دچار حادثه و آسیبدیدگی شد. همین اتفاق برای کابل زیردریایی مشابهی در ایلات تامیلنادو هند که هند را به سنگاپور وصل میکرد تکرار شد. این حوادث منجر به ایجاد اختلال جدی در جریان انتقال دادهها و پایین آمدن سرعت برای کاربران در جنوب شرقی آسیا و خاورمیانه خصوصا امارات متحده عربی شدند.

2- سطح دوم حملات علیه پدیدهای است که ما آن را با نام "شبکه جهانی اینترنت" میشناسیم.

در این حملات اینترنت مورد حمله قرار میگیرد. این حملات میتواند در شکل A large-scale denial-of-service attack یا موارد مشابهی باشد که به آن "حملات گسترده تکذیب سرویس" میگوییم. حملات دولت ایران و تلاش برای جعل گواهینامههای شرکتComodo و یا Diginotar این هر دو میتواند حمله علیه اساس اینترنت تلقی شود چرا که به خطر افتادن امنیت گواهینامههای اساسال پیامدهای منفی سراسری دارد. این گواهینامهها پایه سیستم احراز هویت و تضمین امنیت در معماری کنونی وباند و هر اقدامی بر ضد آن٬ بهطور بالقوه میتواند نتایج ویرانگری برای آینده اینترنت به عنوان "شبکهی شبکهها" داشته باشد.

3 – سطح سوم حملات علیه برنامههای کاربردی (اپلیکیشنها) روی کامپیوترها و تلفنهای هوشمند متصل به اینترنت

در این حملات کاربران معمولی اینترنت هدف قرار میگیرند. مرورگر شما کار نمیکند. برنامه اسکایپ شما از کار میافتد و یا گوگلتاک مورد حمله قرار میگیرد.

پیشنهاد برای طرح سوال در کلاس درس

اغلب کاربران معمولی و دانشجویان تفاوت عمده ای میان حملات سطح دوم و سوم حس نمیکنند.

کاربران اینترنت مجموعه اسکایپ، یاهومسنجر، مرورگر گوگل کروم. آی تونز و دیگر برنامههای کاربردی و اپلیکیشنها را جزئی از اینترنت میدانند.

مدرس بایستی به روشنی تفاوت یک برنامه کاربردی با شبکه اینترنت را توضیح دهد. فرض کنید در حال بازی ویدئویی در برابر کامپیوتر هستیم، این بازی یک برنامه کاربردی است. حال به شبکه اینترنت متصل میشویم . نرمافزار بازی ما، یا برنامه کاربردی (Application) قادر است با جستوجو در اینترنت فرد دیگری را که در حال بازی در قاره دیگری است بیابد. این دو برنامه از طریق اینترنت با هم تبادل داده میکنند و ما میتوانیم اینبار در مقابل یک فرد حقیقی بازی کنیم. اینترنت مجموعه پیچیده شبکهای است که ارتباط آن دو برنامه کاربردی را با هم فراهم میآورد. همین مثال در خصوص اسکایپ و یاهو مسنجر هم صادق است.

- نویسنده : یزد فردا

- منبع خبر : خبرگزاری فردا

شنبه 28,سپتامبر,2024